¶ Network

Gracias al panel de Soax podemos gestionar las redes de una forma muy intuitiva y fácil.

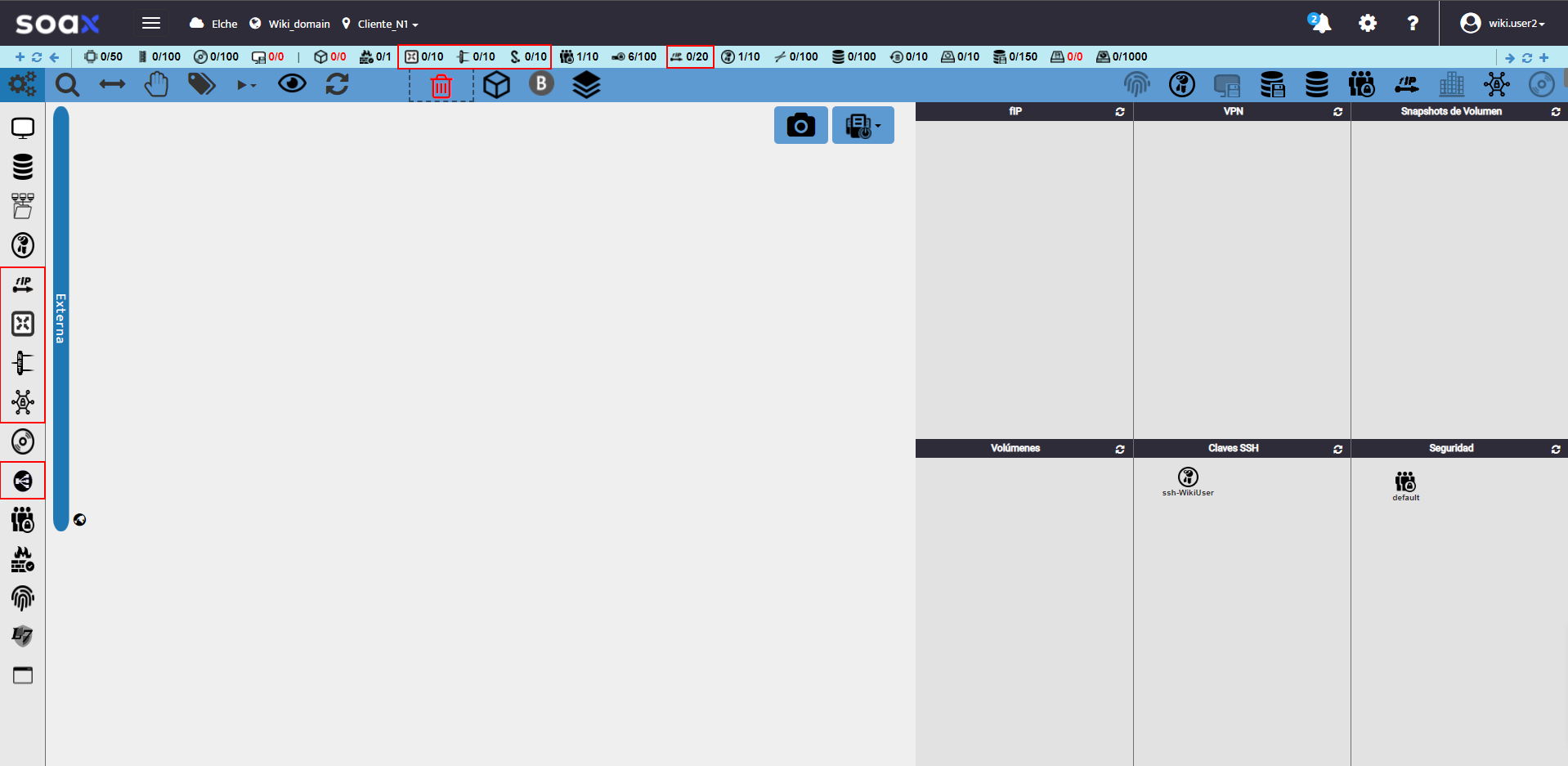

Para hablar de las redes en Soax vamos a referirnos a 5 apartados, que se ven resaltados en rojo en la pantalla, siendo la parte izquierda los apartados de configuración y el apartado superior un resumen de estado.

¶ IP flotante

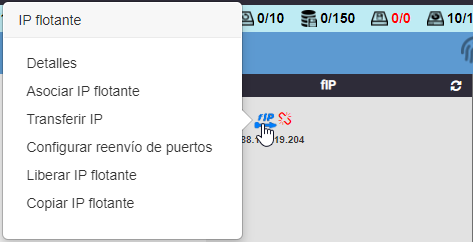

Como vimos en el apartado de crear instancias, en el modo D&D deberemos de arrastrar la IP flotante al puerto que queramos asignar una nueva dirección pública. Deberemos de tener en cuenta la configuración de los grupos de seguridad.

Esta opción nos permite asociar IPs públicas a instancias. Esto es muy útil, ya que la IP externa del Router no funciona de forma tradicional, no permitiéndonos hacer un reenvío de puertos desde la IP externa del Router.

Sin embargo, aunque no podamos hacer un reenvío de puertos de la IP flotante principal, sí que podemos hacerlo de una IP flotante reservada, realizando click derecho sobre la IP y Configurar reenvío de puertos.

La IP flotante asociada al Router "principal" es de uso gratuito, la cual nos dará salida a internet dentro de la red, pero debemos tener en cuenta que el tener una IP externa asignada o reservada implicara un coste.

Podemos ver información más detallada sobre IP flotante en el siguiente enlace.

¶ Router

Los Routers nos servirán para enlazar redes y realizarán el enrutamiento.

Podemos arrastrar el icono sobre las redes que deseemos conectar un puerto o añadirlo y después conectar los puertos.

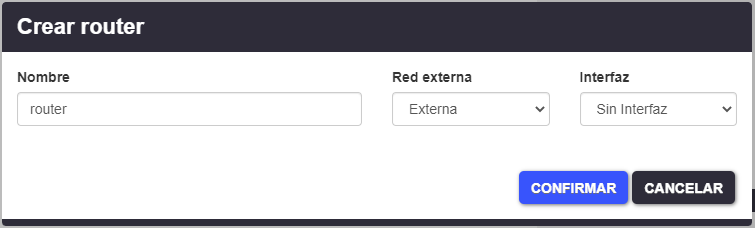

Al añadir un Router nos pedirá la siguiente información:

Siendo el nombre algo editable por nosotros y la red externa la opción de conectar ese Router a Internet.

A la hora de la creación del router también se nos permitirá realizar la creación de una interfaz dándonos la posibilidad de seleccionar una subred.

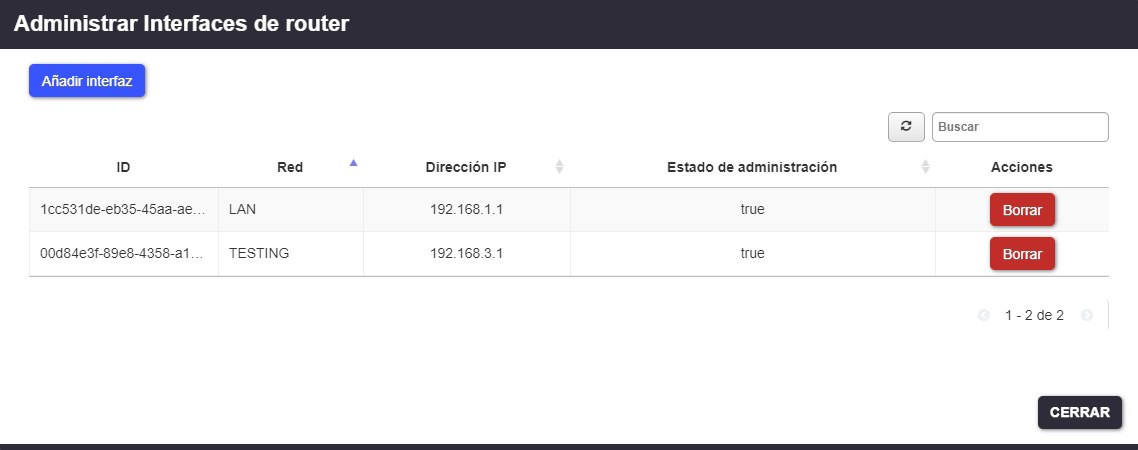

Si lo deseamos, desde las opciones de un router podemos desplegar el menu "Administrar Interfaces de router" desde el cual se nos permitira añadir y/o eliminar interfaces.

Una vez creado podremos ver la información asociada al Router manteniendo el cursor encima del icono.

Si necesita una gestión de red más especializada, puede ver la opción de implementar un VRouter de terceros, puede ver más información en el siguiente enlace:

¶ Red

Una red en Soax es una infraestructura virtual que proporciona conectividad y enrutamiento entre las instancias y servicios desplegados en la nube. La configuración específica puede variar según los requisitos del usuario y la arquitectura desplegada en Soax.

Algunos de los elementos clave de una red en Soax incluyen:

¶ Red Externa

Soax permite la conexión directamente a la red externa, haciendo posible que las instancias reconozcan como propia la IP externa en la interfaz de red.

¶ Router

En Soax, un router virtual facilita la comunicación entre subredes, permitiendo el enrutamiento de tráfico entre ellas.

¶ Subredes

Una red puede dividirse en subredes para organizar y aislar el tráfico. Los segmentos pueden utilizarse para conectar diferentes subredes.

¶ Puertos

Los puertos son puntos de conexión individuales en una red, asociados a instancias de máquinas virtuales o dispositivos de red.

Para más información sobre las redes en Soax visite:

¶ VPN

Una VPN permite establecer una conexión segura y cifrada entre dos redes, facilitando la comunicación segura entre instancias de máquinas virtuales, servicios o redes locales y recursos externos. Esta conexión segura se logra a través de la creación de un túnel encriptado que atraviesa la infraestructura de red, proporcionando un medio seguro para el intercambio de datos.

Para conocer más sobre los parámetros a configurar en la VPN visite:

¶ Balanceadores de carga

Un balanceador de carga en Soax distribuye equitativamente el tráfico entre varias instancias de servidores virtuales, mejorando la eficiencia, la disponibilidad y la escalabilidad de las aplicaciones. Este equilibrio de carga garantiza una distribución uniforme de las solicitudes, evitando la congestión en un único servidor y mejorando el rendimiento global del sistema.

Para más información sobre como configurarlos visite:

¶ Preguntas frecuentes

A continuación se le facilitamos algunas de las preguntas frecuentes respecto a este apartado, si desea ver más preguntas frecuentes puede dirigirse al apartado con el mismo nombre donde podrá encontrar una gran variedad de estas.

- No puedo borrar ni la red ni el router

- ¿Qué son los puertos de seguridad?

- ¿Por qué no puedo acceder a mi servidor con la IP del router nativo?